Module 2 : Sécuriser votre compte AWS

DIDACTICIEL

Configurer des utilisateurs

Dans ce module, vous apprendrez les bonnes pratiques pour la protection de votre compte AWS.

Qu'allez-vous accomplir ?

- Vous connecter en tant qu'utilisateur root

- Activer une sécurité supplémentaire pour l'utilisateur root

- Configurer des utilisateurs AWS IAM Identity Center (successeur d'AWS SSO) supplémentaires

- Vous connecter au portail d'accès AWS

- Configurer la MFA pour l'utilisateur d'Identity Center

Mise en œuvre

Lorsque vous créez un compte AWS, un utilisateur root est automatiquement créé pour votre compte. L'utilisateur root est une entité spéciale qui a un accès complet au compte et peut effectuer toutes les actions, y compris la modification des méthodes de paiement ou la fermeture du compte. Lorsque vous vous connectez en utilisant l'utilisateur root, vous avez un accès complet à tous les services et ressources AWS du compte. En raison de ce niveau d'autorisations, nous vous recommandons de :

- Renforcer la sécurité de l'utilisateur root grâce à l'authentification multifactorielle

- Configurer des utilisateurs supplémentaires pour effectuer les tâches quotidiennes liées à votre compte

AWS propose deux services d'identité :

- Gestion des identités et des accès AWS (IAM). Ce service fournit des politiques de contrôle d'accès et gère les utilisateurs à long terme tels que l'utilisateur root. Si vous créez des utilisateurs dans IAM, ces utilisateurs disposent d'informations d'identification d'accès à long terme. En tant que bonne pratique en matière de sécurité, il est recommandé de minimiser l'utilisation d'informations d'identification à long terme dans AWS. Dans ce didacticiel, vous n'allez pas créer d'utilisateur IAM.

- AWS IAM Identity Center (successeur d'AWS Single Sign-On). Ce service fournit des informations d'identification temporaires qui sont accordées chaque fois qu'un utilisateur se connecte à une session. Il peut s'intégrer à tous les fournisseurs d'identité existants que vous possédez déjà, tels que Microsoft Active Directory ou Okta, afin que vos utilisateurs puissent utiliser la même connexion pour AWS que pour les autres services de votre organisation. Si vous n'avez pas d'autre fournisseur d'identité, vous pouvez créer des utilisateurs dans IAM Identity Center. Il s'agit de la méthode recommandée pour créer des utilisateurs supplémentaires pour votre compte AWS. C'est la méthode que nous allons découvrir dans ce didacticiel.

Temps nécessaire

15 minutes

Conditions requises pour le module

- Un navigateur Internet

- Un compte AWS

Obtenir de l'aide

Vous connecter en tant qu'utilisateur root

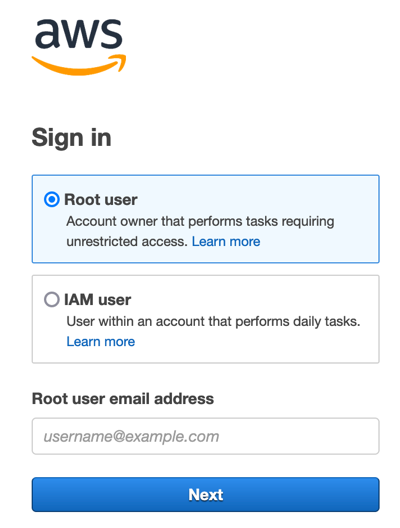

L'utilisateur root du compte AWS est accessible en se connectant avec l'adresse e-mail et le mot de passe que vous avez utilisés pour créer le compte.

1. Connectez-vous à la console de gestion AWS.

2. Sélectionnez Root user (Utilisateur root) et saisissez l'adresse e-mail que vous avez spécifiée lors de la création de votre compte, puis choisissez Next (Suivant).

3. Il se peut que vous soyez invité à effectuer un contrôle de sécurité. Tapez les caractères de l'image dans l'espace prévu à cet effet, puis choisissez Submit (Envoyer). Vous devez effectuer cette vérification pour passer à l'étape suivante.

Conseil : Sélectionnez le Sound button (bouton Son) pour entendre un ensemble de chiffres et de lettres à taper. Cliquez sur le Refresh button (bouton Actualiser) pour modifier l'image si vous ne parvenez pas à distinguer les caractères de l'image d'origine.

4. Sur la page de connexion, saisissez votre password (mot de passe) et choisissez Sign in (Se connecter).

.837018f8d02415fc134f577aeb6ba1e3a8a78231.png)

Félicitations, vous venez de vous connecter à la console de gestion AWS en tant qu'utilisateur root. Mais il n'est pas souhaitable d'utiliser l'utilisateur root pour les tâches quotidiennes. L'utilisateur root ne doit être utilisé que pour des tâches spécifiques de gestion de compte, dont deux seront traitées dans la prochaine partie de ce didacticiel.

- Activer la MFA pour l'utilisateur root

- Créer un utilisateur administratif dans IAM Identity Center

Pour obtenir la liste complète des tâches qui nécessitent que vous vous connectiez en tant qu'utilisateur root, consultez la section Tasks that require root user credentials (Tâches nécessitant des informations d'identification de l'utilisateur root).

Renforcer la sécurité de la connexion de l'utilisateur root

Pour garantir la sécurité de vos informations d'identification d'utilisateur root, nous vous recommandons vivement d'activer l'authentification multifactorielle (MFA) pour votre connexion d'utilisateur root. Lorsque vous activez la MFA, en plus de fournir l'adresse e-mail et le mot de passe de l'utilisateur root, vous fournissez également des informations d'identification provenant d'un autre dispositif d'authentification, ce qui complique considérablement l'utilisation de vos informations d'identification d'utilisateur root sans votre autorisation.

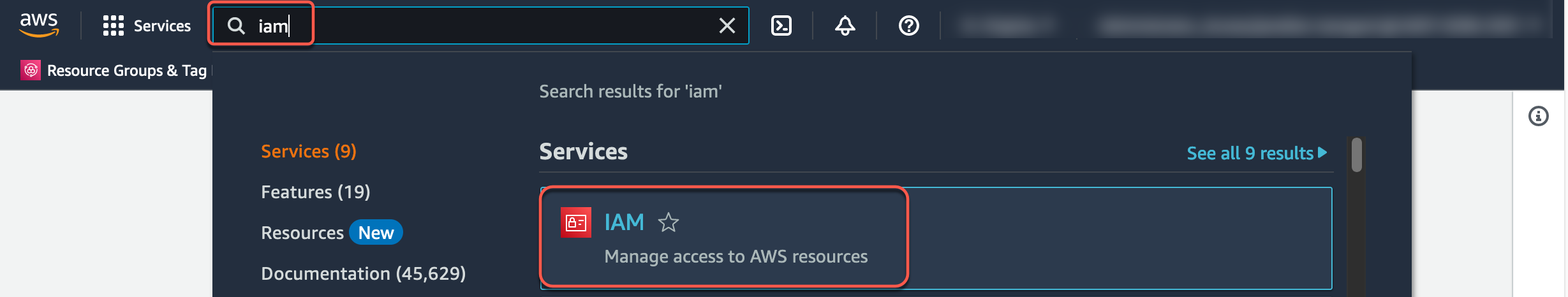

Renforçons la sécurité de la connexion de l'utilisateur root. Pour ce faire, nous utiliserons le service AWS Identity and Access Management (IAM). Pour plus d'informations, consultez En quoi consiste IAM ?.

1. Connectez-vous à votre compte AWS nouvellement créé à l'aide des informations d'identification de l'utilisateur root.

.837018f8d02415fc134f577aeb6ba1e3a8a78231.png)

2. Dans la barre de recherche de la Console de gestion AWS, saisissez IAM, puis sélectionnez IAM.

3. Sous Recommandations de sécurité, il y a une notice pour Ajouter la MFA pour l'utilisateur root.

4. Sélectionnez Ajouter une balise.

5. La page Mes informations d'identification de sécurité (utilisateur root) s'ouvre. Une alerte indique Aucune MFA ne vous est attribuée. Sélectionnez Attribuer l'authentification MFA.

6. La page Sélectionner le dispositif MFA s'ouvre. Dans Spécifier le nom du dispositif MFA, saisissez le nom de votre dispositif MFA. Nous vous recommandons d'utiliser un nom qui vous aide à vous souvenir du dispositif et de l'utilisateur auxquels ces informations d'identification sont attribuées.

7. Dans ce didacticiel, nous allons utiliser une application d'authentification sur un appareil mobile. Saisissez le nom du dispositif phone-root.

8. Dans Sélectionner le dispositif MFA, sélectionnez l'option de l'Application d'authentification, puis sélectionnez Suivant.

Conseil : si vous n'avez pas accès à un appareil mobile ou matériel, vous ne pouvez pas activer la MFA. Découvrez comment obtenir une clé de sécurité MFA gratuite auprès d'AWS.

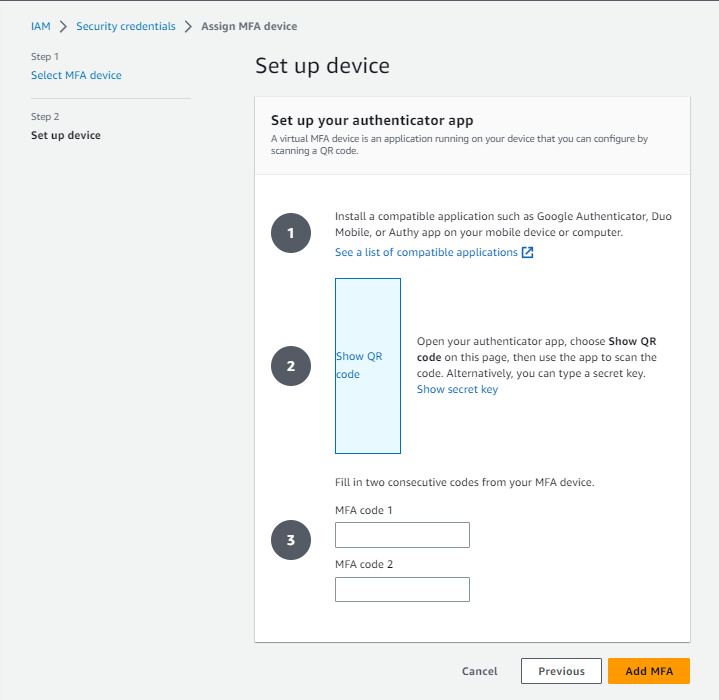

La page Configurer le dispositif s'ouvre. Cette page comporte trois étapes à suivre.

9. Configurez l'Application d'authentification sur votre appareil mobile. Plusieurs applications d'authentification différentes sont prises en charge pour les appareils Android et iOS. Consultez la section Applications d'authentification virtuelle sur la page Authentification multifactorielle (MFA) pour IAM pour obtenir une liste des applications prises en charge et des liens vers leurs emplacements de téléchargement.

10. Ouvrez l'application d'authentification sur votre appareil mobile.

11. Sélectionnez le lien Afficher le code QR pour afficher un code QR unique pour votre compte. Si vous ne parvenez pas à scanner le code QR, sélectionnez le lien Show secret key (Afficher la clé secrète) pour afficher une clé de texte que vous pouvez saisir dans l'application d'authentification pour identifier votre compte.

12. Scannez le code QR avec votre application d'authentification ou saisissez-le dans votre application d'authentification pour associer votre appareil d'authentification à votre compte.

13. Une fois que votre dispositif d'authentification a établi le lien vers votre compte, il commence à générer des codes secrets valables pendant un nombre de secondes limité. Dans le MFA code 1 (code MFA 1), saisissez le code que vous voyez dans l'application. Attendez que ce code passe au code suivant, puis saisissez ce code dans MFA code 2 (code MFA 2), puis sélectionnez Ajouter la MFA avant l'expiration du second code.

Vous êtes renvoyé à la page Mes informations d'identification de sécurité (utilisateur racine). Un message de notification s'affiche en haut indiquant que le dispositif MFA est attribué.

Vos informations d'identification d'utilisateur root sont désormais plus sécurisées.

14. Déconnectez-vous de la console. La prochaine fois que vous vous connecterez à l'aide des informations d'identification de l'utilisateur root, vous fournirez les informations d'identification de votre appareil MFA ainsi que votre adresse e-mail et votre mot de passe.

Configuration des utilisateurs dans IAM Identity Center

Il est considéré comme une bonne pratique de sécurité de ne pas utiliser votre compte root pour les tâches quotidiennes, mais pour l'instant, vous n'avez qu'un utilisateur root. Dans ce didacticiel, nous allons utiliser IAM Identity Center pour créer un utilisateur administratif. Nous utilisons IAM Identity Center, car il fournit aux utilisateurs des informations d'identification uniques pour chaque session, également appelées informations d'identification temporaires. La fourniture de ces informations d'identification aux utilisateurs améliore la sécurité de votre compte AWS, car elles sont générées chaque fois que l'utilisateur se connecte. Une fois que vous avez un utilisateur administratif, vous pouvez vous connecter avec cet utilisateur pour créer d'autres utilisateurs Identity Center et les affecter à des groupes autorisés à exécuter des tâches spécifiques. Un autre avantage de la création d'utilisateurs dans IAM Identity Center est que les utilisateurs ont automatiquement accès à la console de facturation et gestion des coûts AWS.

Pour plus d'informations sur la facturation, consultez le guide de l'utilisateur de la Facturation AWS.

Cette section du didacticiel comprend les étapes suivantes :

- Activer IAM Identity Center

- Ajouter des utilisateurs

- Ajouter des utilisateurs à des groupes

- Configurer votre source d'identité

- Créer un ensemble d'autorisations administratives

- Se connecter au portail d'accès AWS à l'aide de vos informations d'identification administratives

Activer IAM Identity Center

1. Connectez-vous à votre compte AWS à l'aide des informations d'identification de l'utilisateur root.

.837018f8d02415fc134f577aeb6ba1e3a8a78231.png)

2. Dans la barre de recherche de la Console de gestion AWS, saisissez IAM Identity Center, puis sélectionnez IAM Identity Center.

3. La page de présentation du service IAM Identity Center s'ouvre. Consultez les informations pour en savoir plus sur les fonctionnalités du service IAM Identity Center, puis sous Activer IAM Identity Center, choisissez Activer.

Configurer votre source d'identité

Votre source d'identité est l'endroit où vos utilisateurs et vos groupes sont gérés. Après avoir configuré votre source d'identité, vous pouvez rechercher des utilisateurs ou des groupes pour leur accorder un accès par authentification unique aux comptes AWS, aux applications cloud, ou aux deux.

Vous ne pouvez disposer que d'une seule source d'identité par organisation. Vous pouvez utiliser soit :

- Répertoire d'Identity Center : lorsque vous activez IAM Identity Center pour la première fois, il est automatiquement configuré avec un répertoire Identity Center comme source d'identité par défaut, dans lequel vous pouvez gérer vos utilisateurs et vos groupes.

- Active Directory : les utilisateurs et les groupes sont gérés soit dans votre annuaire AWS Managed Microsoft AD à l'aide d'AWS Directory Service, soit dans votre répertoire autogéré dans Active Directory (AD).

- Fournisseur d'identité externe : les utilisateurs et les groupes sont gérés par un fournisseur d'identité (IdP) externe tel qu'Okta ou Azure Active Directory.

Dans ce didacticiel, nous allons utiliser le répertoire Identity Center.

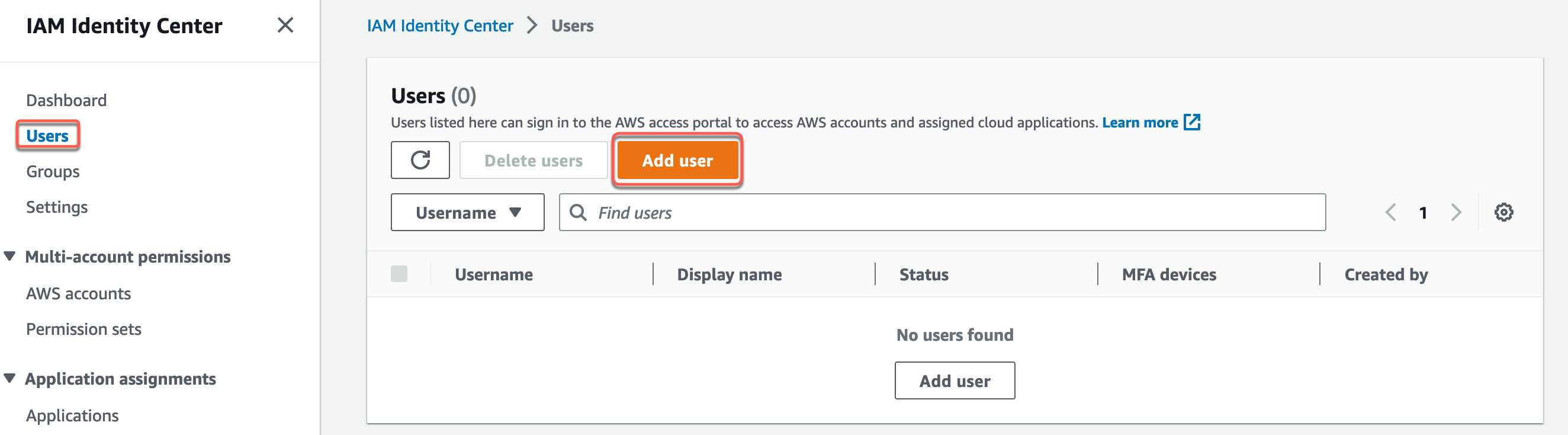

1. Accédez à la console IAM Identity Center et choisissez Users (Utilisateurs). Sélectionnez ensuite Add user (Ajouter un utilisateur).

- Username (Nom d'utilisateur) : le nom d'utilisateur est utilisé pour se connecter au portail d'accès AWS et ne pourra pas être modifié ultérieurement. Choisissez un nom qui sera facile à retenir. Pour ce tutoriel, nous allons ajouter l'utilisateur John.

- Password (Mot de passe) : choisissez Send an email to this user with password setup instructions (Recommended) (Envoyer un e-mail à cet utilisateur avec les instructions de configuration du mot de passe [recommandé]). Cette option envoie à l'utilisateur une adresse e-mail provenant d'Amazon Web Services, avec pour objet Invitation à rejoindre IAM Identity Center (successeur d'AWS Single Sign-On). L'e-mail proviendra de [email protected] ou de [email protected]. Ajoutez ces adresses e-mail à votre liste d'expéditeurs approuvés afin qu'elles ne soient pas traitées comme du courrier indésirable ou du spam.

3. Dans la section Primary information (Informations principales), renseignez les informations utilisateur requises :

- Email address (Adresse e-mail) : saisissez l'adresse e-mail de l'utilisateur à laquelle vous pouvez recevoir l'e-mail. Ensuite, saisissez-la à nouveau pour la confirmer. Chaque utilisateur doit disposer d'une adresse e-mail unique.

Conseil : au cours des tests, vous pourrez peut-être utiliser le sous-adressage des e-mails pour créer des adresses e-mail valides pour plusieurs utilisateurs fictifs. Si votre fournisseur de messagerie le prend en charge, vous pouvez créer une nouvelle adresse e-mail en ajoutant le signe plus (+) puis des chiffres ou des caractères à votre adresse e-mail actuelle, par exemple [email protected], [email protected] et [email protected]. Toutes ces adresses e-mail entraîneraient la réception d'un e-mail à la même adresse e-mail.

- First name (Prénom) : saisissez le prénom de l'utilisateur.

- Last name (Nom de famille) : saisissez le nom de famille de l'utilisateur.

- Display name (Nom d'affichage) : ce nom est automatiquement renseigné avec le prénom et le nom de famille de l'utilisateur. Si vous souhaitez modifier le nom d'affichage, vous pouvez saisir un autre nom. Le nom d'affichage est visible dans le portail de connexion et dans la liste des utilisateurs.

- Complétez les optional information (informations facultatives) si vous le souhaitez. Elles ne sont pas utilisées pendant ce didacticiel et peuvent être ajoutées ultérieurement.

4. Sélectionnez Next (Suivant).

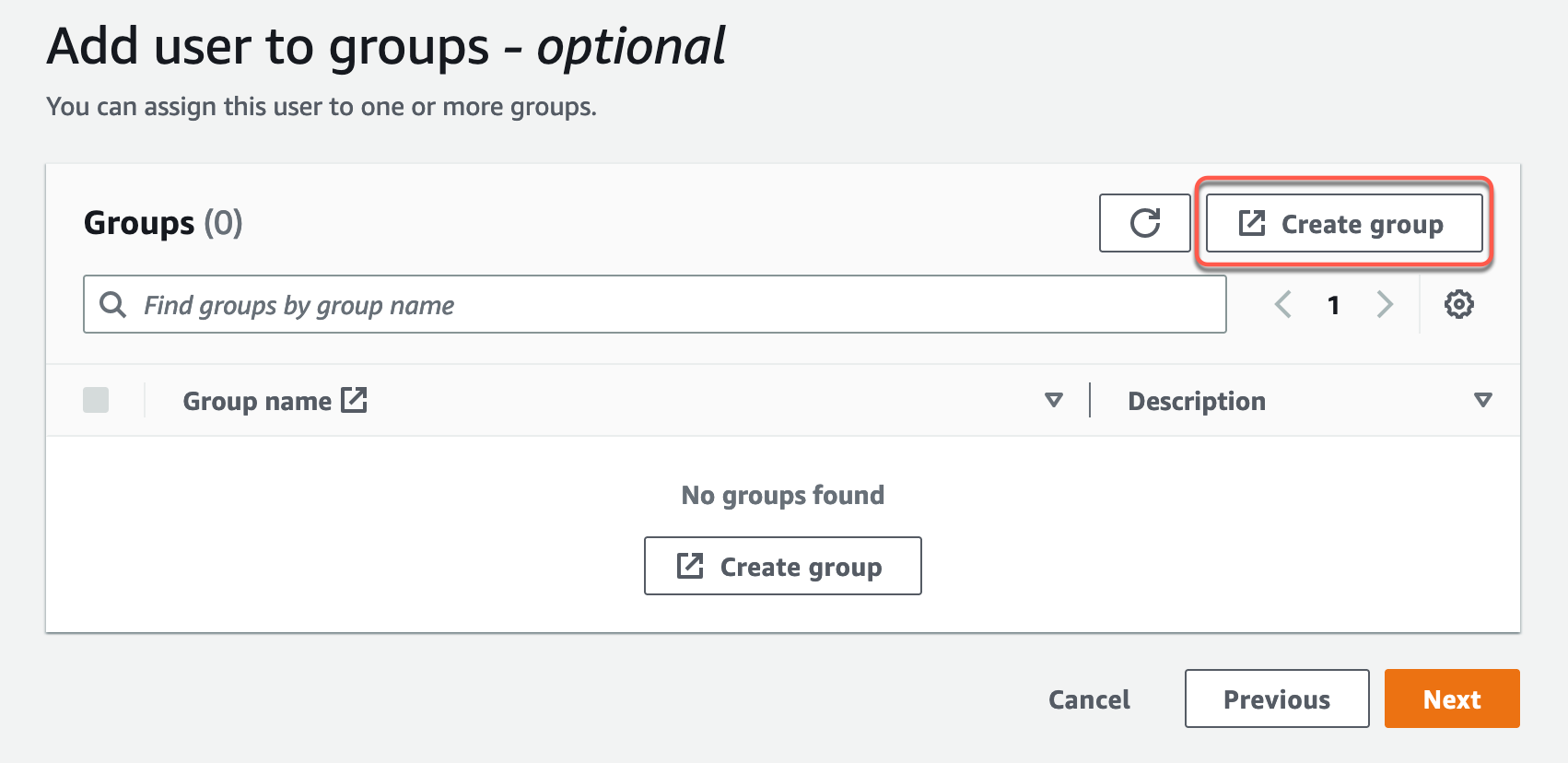

Ajouter un utilisateur aux groupes (facultatif)

Les groupes d'utilisateurs vous permettent de spécifier des autorisations pour plusieurs utilisateurs, ce qui peut faciliter la gestion des autorisations pour ces utilisateurs.

1. Sélectionnez Create group (Créer un groupe).

2. Un nouvel onglet de navigateur s'ouvre pour afficher la page Create group (Créer un groupe).

3. Sous Group details (Détails du groupe), dans Group name (Nom du groupe), saisissez Admins (Administrateurs).

4. Sélectionnez Create group (Créer un groupe).

La page Groups (Groupes) s'affiche, affichant votre nouveau groupe Admins (Administrateurs).

5. Quittez ou quittez l'onglet du navigateur Groups (Groupes) et revenez à l'onglet du navigateur Add user (Ajouter un utilisateur).

6. Dans la zone Groups (Groupes), sélectionnez le bouton Refresh (Actualiser).

Le nouveau groupe Admins (Administrateurs) apparaît dans la liste.

7. Cochez la case à côté du groupe Admins (Administrateurs), puis choisissez Next (Suivant).

8. Sur la page Review and add user (Vérifier et ajouter un utilisateur), confirmez les points suivants :

- Les informations principales apparaissent comme prévu

- Les groupes affichent l'utilisateur ajouté au groupe que vous avez créé

Si vous devez apporter des modifications, choisissez Edit (Modifier) pour effectuer les mises à jour.

9. Une fois que tout est correct, sélectionnez Add user (Ajouter un utilisateur).

Vous revenez à la page principale IAM Identity Center > Utilisateurs.

Un message de notification vous informe que l'utilisateur a été ajouté avec succès.

Félicitations, vous avez désormais un utilisateur dans votre organisation AWS. Vous pouvez répéter ces étapes pour ajouter des utilisateurs et des groupes supplémentaires.

Gérer l'accès à votre compte AWS

Votre nouvel utilisateur existe mais n'a accès à aucune ressource, application ou aucun service. Il ne peut donc pas encore remplacer votre utilisateur root pour les tâches administratives quotidiennes. Donnons à votre nouvel utilisateur l'accès à votre compte AWS. Étant donné que nous avons placé l'utilisateur dans un groupe, nous allons attribuer le groupe à un compte, puis nous allons ajouter un ensemble d'autorisations qui définit ce à quoi les membres du groupe peuvent accéder.

Nous utiliserons toujours les informations d'identification de l'utilisateur root pour cette procédure.

Connectez-vous à votre compte AWS à l'aide des informations d'identification de l'utilisateur root.

.837018f8d02415fc134f577aeb6ba1e3a8a78231.png)

Accédez à la console IAM Identity Center, sous Recommended setup steps (Étapes de configuration recommandées), choisissez Manage access to multiple AWS accounts (Gérer l'accès à plusieurs comptes AWS).

Sur la page des AWS accounts (comptes AWS), sous Organizational structure (Structure organisationnelle), votre root est affiché avec le compte de test en dessous de lui dans la hiérarchie. Cochez la case correspondant à votre compte de test, puis sélectionnez Assign users or groups (Attribuer des utilisateurs ou des groupes).

Le flux de travail Assign users and groups (Attribuer des utilisateurs et des groupes) s'affiche. Il comprend les étapes suivantes :

Pour Step 1: Select users and groups (Étape 1 : Sélectionner les utilisateurs et les groupes), sélectionnez le groupe Admins (Administrateurs) que vous avez créé précédemment dans ce didacticiel. Puis, sélectionnez Next (Suivant).

Pour Step 2: Select permission sets (Étape 2 : Sélectionner les ensembles d'autorisations), sélectionnez Create permission set (Créer un ensemble d'autorisations) pour ouvrir un nouvel onglet qui vous explique les trois sous-étapes de la création de l'ensemble d'autorisations.

Un nouvel onglet de navigateur s'ouvre et affiche Step 1: Select permission set type (Étape 1 : Sélectionner le type d'ensemble d'autorisations). Effectuez les sélections suivantes :

- Pour Permissions set type (Type d'ensemble d'autorisations), sélectionnez Predefined permission set (Ensemble d'autorisations prédéfini)

- Pour Policy for predefined permission set (Politique relative à un ensemble d'autorisations prédéfini), sélectionnez AdministratorAccess

- Ensuite, sélectionnez Next (Suivant) pour continuer.

Pour Step 2: Specify permission set details (Étape 2 : Spécifier les détails de l'ensemble d'autorisations), conservez les paramètres par défaut et choisissez Next (Suivant). Les paramètres par défaut créent un ensemble d'autorisations nommé AdministratorAccess dont la durée de session est fixée à une heure.

Pour Step 3: Review and create (Étape 3 : Vérifier et envoyer), vérifiez que le Permission set type (Type d'ensemble d'autorisations) utilise la politique gérée par AWS AdministratorAccess. Sélectionnez Create (Créer).

Vous revenez à la page Permission sets (Ensembles d'autorisations). Une notification apparaît en haut de la page pour vous informer que l'ensemble d'autorisations a été créé avec succès. Sélectionnez X pour fermer l'onglet.

Dans l'onglet du navigateur Assign users and groups browser (Attribuer des utilisateurs et des groupes du navigateur), pour Step 2: Select permission sets (Étape 2 : Sélectionner les ensembles d'autorisations), dans la section Permission sets (Ensembles d'autorisations), sélectionnez Refresh (Actualiser). L'ensemble d'autorisations AdministratorAccess que vous avez créé apparaît dans la liste. Cochez la case correspondant à cet ensemble d'autorisations, puis choisissez Next (Suivant).

Pour Step 3: Review and submit (Étape 3 : Vérifier et envoyer), passez en revue les utilisateurs et les groupes sélectionnés ainsi que l'ensemble d'autorisations, puis choisissez Submit (Envoyer).

La page est mise à jour avec un message indiquant que votre compte AWS est en cours de configuration. Patientez jusqu'à ce que le processus soit terminé.

Vous êtes renvoyé à la page des comptes AWS dans IAM Identity Center. Un message de notification vous informe que votre compte AWS a été reprovisionné et que l'ensemble d'autorisations mis à jour a été appliqué.

Vous pouvez voir dans la section Structure de l'organisation que votre compte AWS est désormais le compte de gestion situé à la racine de l'organisation AWS. Dans ce didacticiel, nous utilisons un compte AWS fictif nommé Test-acct. Vous verrez plutôt le nom de votre compte AWS.

Félicitations, votre utilisateur peut désormais se connecter à votre portail d'accès AWS et accéder aux ressources de votre compte AWS.

Se connecter au portail d'accès AWS à l'aide de vos informations d'identification administratives

Vous êtes maintenant prêt à vous connecter à l'aide de votre nouvel utilisateur administratif. Si vous aviez essayé de vous connecter précédemment, vous n'auriez pu établir que votre mot de passe et activer l'authentification multifactorielle (MFA) pour votre utilisateur, car aucune autre autorisation n'avait été accordée à l'utilisateur. L'utilisateur disposera désormais de toutes les autorisations nécessaires pour accéder à vos ressources AWS, mais il devra tout de même configurer un mot de passe et configurer la MFA. Nous allons donc passer en revue ces procédures.

Un nouvel e-mail utilisateur a été envoyé à l'adresse e-mail que vous avez spécifiée lors de la création de l'utilisateur. L'e-mail contient trois éléments importants :

- Un lien pour accepter l'invitation à rejoindre

- L'URL de votre portail d'accès AWS

- Votre nom d'utilisateur que vous utiliserez pour vous connecter

Ouvrez l'e-mail et enregistrez l'URL du portail d'accès AWS et le nom d'utilisateur pour une utilisation ultérieure. Sélectionnez ensuite le lien Accept invitation (Accepter l'invitation).

Conseil : si vous ne voyez pas l'e-mail d'invitation à rejoindre IAM Identity Center dans le dossier de votre boîte de réception, vérifiez vos dossiers de spam, de courrier indésirable et d'éléments supprimés (ou corbeille). Tous les e-mails envoyés par le service IAM Identity Center proviendront de l'adresse [email protected] ou [email protected]. Si vous ne trouvez pas l'e-mail, connectez-vous en tant qu'utilisateur root et réinitialisez le mot de passe de l'utilisateur Identity Center. Pour obtenir des instructions, consultez Reset an IAM Identity Center user password (Réinitialiser le mot de passe d'un utilisateur IAM Identity Center). Si vous ne recevez toujours pas l'e-mail, réinitialisez à nouveau le mot de passe et choisissez l'option Generate a one-time password (Générer un mot de passe à usage unique) que vous pourrez partager avec l'utilisateur à la place.

Le lien ouvre une fenêtre de navigateur et affiche la page New user sign up (Inscription d'un nouvel utilisateur).

Sur la page New user sign up (Inscription d'un nouvel utilisateur), spécifiez un nouveau mot de passe.

Les mots de passe doivent être :

- D'une longueur de 8 à 64 caractères

- Composés de lettres majuscules et minuscules, de chiffres et de caractères non alphanumériques.

Après avoir confirmé le mot de passe, sélectionnez Set new password (Définir un nouveau mot de passe).

Un court délai se produit pendant le provisionnement de l'utilisateur.

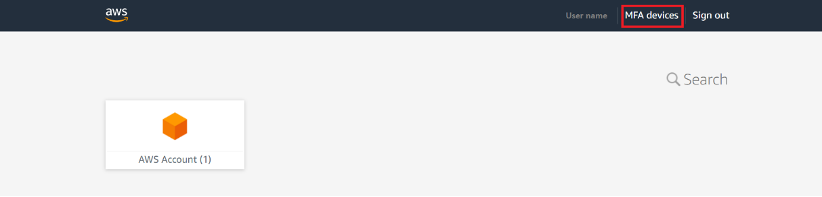

La console AWS s'ouvre.

Dans la barre supérieure, à côté du User name (Nom d'utilisateur), sélectionnez les MFA devices (Dispositifs MFA) pour configurer la MFA.

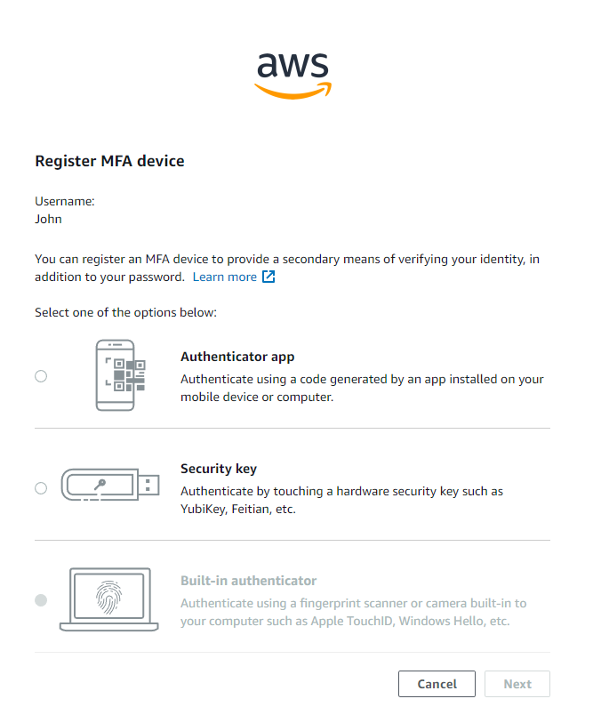

La page des Multi-factor authentication (MFA) devices (Dispositifs d'authentification multifactorielle [MFA]) s'ouvre. Choisissez Register device (Enregistrer un dispositif).

Sur la page Register MFA device (Enregistrer un dispositif MFA), sélectionnez le MFA device (Dispositif MFA) à utiliser avec le compte. Les options non prises en charge par votre navigateur ou votre plateforme sont grisées et ne peuvent pas être sélectionnées.

Nous allons parcourir les écrans de l'option de l'application d'authentification. Ce processus est similaire à celui que vous avez suivi lorsque vous avez configuré le dispositif MFA pour votre utilisateur root dans la première partie du didacticiel. La différence est que ce dispositif MFA est enregistré auprès d'IAM Identity Center au lieu d'IAM. Si vous sélectionnez un autre dispositif MFA, suivez les instructions correspondant au dispositif que vous avez sélectionné.

Sélectionnez le lien Show QR code (Afficher le code QR) pour afficher un code QR unique pour votre organisation AWS. Si vous ne parvenez pas à scanner le code QR, cliquez sur le lien Show secret key (Afficher la clé secrète) pour afficher une clé de texte que vous pouvez saisir dans l'application d'authentification afin d'identifier votre organisation. Scannez le code QR avec votre application d'authentification ou saisissez-le dans votre application d'authentification pour associer votre dispositif d'authentification à votre organisation.

Une fois que votre dispositif d'authentification a établi le lien avec votre organisation, il commence à générer des codes secrets valables pendant un nombre limité de secondes. Dans Authenticator code (Code d'authentification), saisissez le code que vous voyez dans l'application, puis choisissez Assign MFA (Attribuer l'authentification MFA).

Remarque : lors de l'enregistrement d'un dispositif MFA auprès d'IAM Identity Center, un seul code d'authentification est requis pour l'enregistrement.

Votre dispositif a été enregistré avec succès, sélectionnez Done (Terminé).

Vous pouvez enregistrer un autre dispositif, renommer ou supprimer votre dispositif MFA existant ou depuis la page des dispositifs MFA.

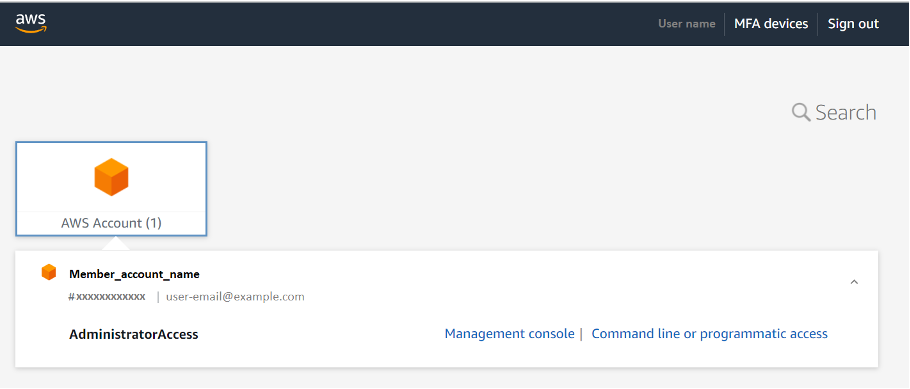

Sélectionnez le AWS access portal (Portail d'accès AWS) dans la barre de navigation pour revenir au portail principal et accéder à un compte AWS.

Sur le portail d'accès, sélectionnez le compte AWS à gérer. Les autorisations configurées pour votre compte s'affichent avec deux options de connexion.

- Sélectionnez Management Console (Console de gestion) pour ouvrir la console de gestion AWS et gérer vos ressources AWS à l'aide des tableaux de bord de la console de service.

- Sélectionnez Command line or programmatic access (Ligne de commande ou accès par programmation) pour obtenir les informations d'identification permettant d'accéder aux ressources AWS par programmation ou depuis l'AWS CLI. Pour en savoir plus sur l'obtention de ces informations d'identification, consultez Getting IAM Identity Center user credentials for the AWS CLI or AWS SDKs (Obtenir les informations d'identification utilisateur d'IAM Identity Center pour l'interface de ligne de commande AWS ou les kits SDK AWS).

Pour ce didacticiel, sélectionnez Management console (Console de gestion).

La console de gestion AWS s'ouvre. En tant qu'utilisateur disposant d'un accès administratif, vous pouvez ajouter des services, ajouter des utilisateurs supplémentaires et configurer des politiques et des autorisations. Vous n'avez plus besoin d'utiliser votre utilisateur root pour effectuer ces tâches.

Conclusion

Félicitations ! Vous avez maintenant terminé le processus de connexion, créé un utilisateur administratif dans IAM Identity Center, renforcé la sécurité à la fois pour votre utilisateur root et votre utilisateur administratif, et vous êtes prêt à commencer à travailler avec les services et applications AWS. N'oubliez pas que lorsque vous vous connectez à l'aide de l'utilisateur administratif de votre Identity Center, vous utilisez l'URL du portail d'accès que vous avez reçue dans votre e-mail d'invitation.

Important : chaque organisation AWS possède une URL de portail d'accès unique. Assurez-vous d'en conserver une trace avec les informations de connexion de votre utilisateur.